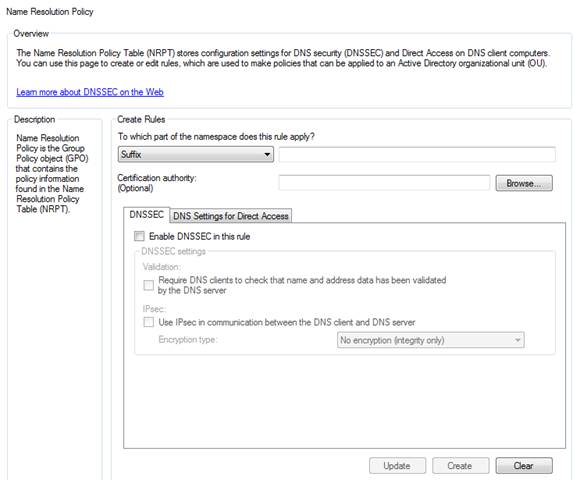

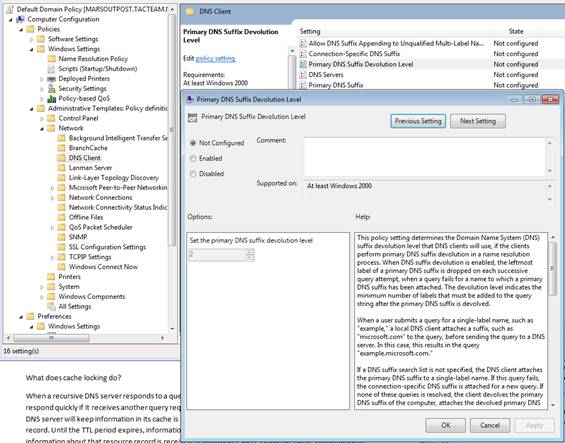

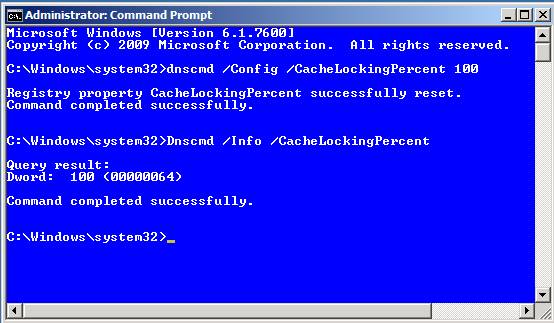

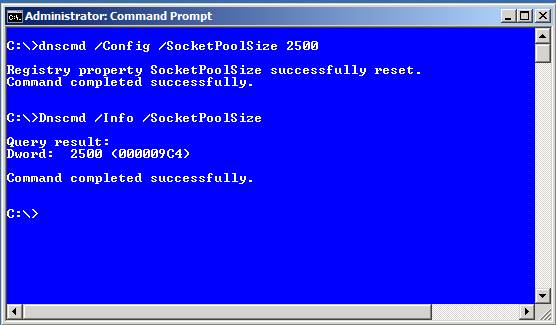

, indledningen, dns er rygraden i net kommunikation.uden dns, du ville være tvunget til at lære ip - adresserne på alle kunder og servere på deres net.det kunne have været noget, du kunne have gjort i 1985, men det er ikke realistisk, når vi træder ind i det andet tiår af det 21. århundrede.og dns, bliver endnu vigtigere, når vi langsomt overgang fra ipv4 til ipv6.mens nogle dygtige administratorer realistisk kunne huske den stiplede quad - adresser for snesevis eller hundredvis af servere, der ikke kommer til at ske med ipv6, hvor ip - adresser 128bit hexadecimal numre.ipv6 vil bringe dns tilbage til spidsen af din bevidsthed.,, fordi dns bliver mere og mere vigtigt, du er nødt til at være sikker på, at deres dns - server løsning er sikret.historisk set var der en stor mængde afledet tillid i dns udstationeringer.der var en implicit har tillid til, at de dns klient kan stole på dns - server, der var implicit har tillid til, at fortegnelserne tilbage fra dns - server til dns klient var gyldig.mens denne "gentlemanaftale" har fungeret relativt godt i de sidste årtier, tiden er kommet, hvor vi skal være i stand til at sikre, at de oplysninger, som de dns - server er gyldig, og at klient /server - dns kommunikationen er sikker.,, det får mig til at tænke på windows server - 2008 r2 dns - server.der er adskillige nye elementer i windows server - 2008 r2 dns - server, som du kan bruge til at forbedre den overordnede sikkerhed på deres dns infrastruktur.disse omfatter:,,, dns sikkerhed extensions (dnssec), kontrol med dns decentralisering opførsel, dns cache -, dns sokkel pool, i denne artikel, vil jeg give en kort oversigt over hvert af disse elementer, og hvordan man kan bruge dem til at skabe en mere sikker dns for deres netværk.,, dns sikkerhed extensions (dnssec),,, dnssec er en gruppe af specifikationer fra internet engineering task force (ietf), som giver oprindelse autentificering af dns data, autentificeres fornægtelse af eksistens og dataintegritet (, ikke, fortrolighed).formålet med dnssec er at beskytte mod forfalskede dns oplysninger (for eksempel dns cache forgiftning), ved hjælp af digitale signatures.dnssec faktisk er en samling af nye egenskaber, der tilføjes til dns klient /server - interaktion, som bidrager til at øge sikkerheden for de grundlæggende dns protokoller.kernen dnssec karakteristika er angivet i:,,, rfc 4033, rfc 4034, rfc 4035,,, dnssec indfører en række nye vilkår og teknologier på både kunde og server side.for eksempel, dnssec tilføjer fire nye dns ressource fortegnelser:,,, dnskey, rrsig, nsec, ds, windows server - 2008 r2 gennemførelse, windows server - 2008 r2 og windows 7 er den første microsofts styresystemer til støtte dnssec.nu kan du underskrive og vært dnssec undertegnet zoner til at øge sikkerhedsniveauet for din dns infrastruktur.følgende dnssec beslægtede karakteristika er indført i windows server - 2008 r2:,,, evnen til at underskrive en zone (dvs. at give området en digital underskrift), evnen til at være vært for undertegnet zoner, ny støtte til dnssec protokol, ny støtte til dnskey, rrsig, nsec og ds ressource optegnelser.,, dnssec kan tilføje oprindelse myndighed (verifikation og validering af originaleksemplaret af dns oplysninger forelægges dns klient), dataintegritet (give garanti for, at dataene ikke er blevet ændret, og bekræftede fornægtelse af eksistens dns (en underskrevet svar bekræfter, at det ikke findes).,, windows 7 /server - 2008 r2 dns klient forbedringer, foruden de dns - server opdateringer i windows server - 2008 r2, er der visse forbedringer i vinduerne 7 dns klient (som også omfatter dns klientbetjeningen i windows server - 2008 r2):,,, evnen til at kommunikere, bevidstgørelse af dnssec i dns forespørgsler, der er nødvendig, hvis du beslutter at anvendes undertegnet områder), evnen til at behandle dnskey, rrsig, nsec og ds ressource - plader.muligheden for at fastslå, om dns - server med, som det havde sendt en dns forespørgsel har udført validering af kunden,.,,, dnssec og nrpt,,, hvis du er bekendt med directaccess, du vil være interesseret i, at dnssec udnytter navn resolution policy tabel (nrpt).det dnssec relateret adfærd er dns klient, der er fastsat i nrpt.den nrpt gør dig i stand til at skabe en form for politik baseret på rejsen til dns forespørgsler.for eksempel, du kan få den nrpt sende forespørgsler om, contoso.com, dns - server 1, mens spørgsmål for alle andre områder, er sendt til de dns - server adresse konfigureres på dns klients netværksinterface kort.du skal finde den nrpt i koncernens politik.den nrpt anvendes også til at give dnssec for defineret namespaces, som vist i figur 1 nedenfor.,,,,, figur 1,,, forståelse af, hvordan dnssec værker, et centralt element i dnssec er, at det giver dem mulighed for at underskrive en dns zone –, hvilket betyder, at alle rekorder for denne zone, også er underskrevet. de dns klient kan drage fordel af den digitale underskrift, lægges til den ressource optegnelser for at bekræfte, at de er gyldige.det er typisk for, hvad du ser på andre områder, hvor de har udsendt til tjenester, der afhænger af pki.den klient kan godkende, at svaret dns, er ikke blevet ændret ved hjælp af offentlige /private nøgle par.for at gøre dette, dns klient skal være konfigureret til at stole på de underskriver af den underskrevne zone.,, den nye windows server - 2008 r2 dnssec støtte giver dig mulighed for at underskrive papirer baseret og active directory integrerede zoner gennem en offline zone undertegnelse værktøj.jeg ved, at det ville have været lettere at få en gui grænseflade til det, men jeg tror, microsoft løb tør for tid og regnede med, at det ikke nok mennesker rent faktisk vil bruge dette element skal gøre det umagen værd at gøre en indsats for at skabe en passende grafisk brugerflade for underskrivelsen af en zone.undertegnelsen - processen er også nede.efter zone er undertegnet, kan det blive afholdt af andre dns servere ved hjælp af typiske zone overføre metoder.,, når konfigureret med en stol på anker, en dns - server er i stand til at validere dnssec svar på kundens vegne.men for at bevise, at en dns svar er korrekt, er det nødvendigt at kende mindst én nøgle eller ds rekord, der er korrekt fra andre kilder end dns.disse udgangspunkter er tillid ankre.,, en anden ændring i windows 7 og windows server - 2008 r2 dns klient er, at det fungerer som en sikkerhed ved lodtrækningen resolver.det betyder, at de dns klient vil lade dns - server klare sikkerhed validering opgaver, men det vil bruge resultaterne af sikkerhed validering bestræbelser, der udføres af dns - server.den dns kunder, udnytter de nrpt at bestemme, hvornår de vil checke for validering af resultater.efter at kunden bekræfter, at svaret er gyldig, det vil give resultaterne af dns forespørgsel til den anvendelse, der udløste den oprindelige dns forespørgsel., ved hjælp af ipsec med dnssec,,, i almindelighed, det er en god idé at bruge ipsec til sikker kommunikation mellem alle maskiner, der deltager i din administrerede netværk.grunden til dette er, at det er meget nemt for nogen at få net analyse software på deres net og stoppe og læse alle ikke - krypteret indhold, der bevæger sig over radioen.men hvis man bruger dnssec, er du nødt til at være opmærksom på følgende, når de styrkede jeres ipsec politikker:,,, dnssec bruger ssl for at sikre forbindelsen mellem klient og dns - server.der er to fordele ved anvendelse af ssl: for det første encrypts den dns forespørgsel trafikken mellem dns klient og dns - server, og for det andet giver dns klient til at bekræfte identiteten af dns - server, der bidrager til at sikre, at dns - server er en betroet maskine og ikke en slyngel.du har brug for at fritage både tcp port 53 og udp - havn, 53, fra deres område ipsec politik.grunden til dette er, at det ipsec politik vil blive anvendt, og dnssec certifikat baseret autentificering, ikke vil blive gennemført.resultatet er, at kunden vil ikke eku validering og i sidste ende ikke stoler på de dns - server.,,, kontrol med dns decentralisering, dns decentralisering har været til rådighed for lang tid i vinduerne dns kunder.nej, det betyder ikke, at de operationelle systemer er mindre udviklet.decentralisering giver din klient computere, der er medlemmer af en subdomain adgang til ressourcer i moderselskabets område, uden at det er nødvendigt at fastsætte det nøjagtige fqdn for ressourcen.,, for eksempel, hvis kunden anvender primære dns suffiks, corp.contoso.com, og decentralisering er muligt med en decentralisering af to, en ansøgning om at forsøge at sætte spørgsmålstegn ved vært navn, server1, vil forsøge at løse:,,,, server1.corp.contoso.com, og, server1. corp.com,,,, bemærket, at når kommissionen plan er fastsat til to, decentraliseringsprocessen ophører, når der er to etiketter for domænenavnet (i dette tilfælde, corp.com).,, hvis overførslen plan blev fastsat til tre, decentraliseringsprocessen ville stoppe med server1.corp.contoso.com, da server1. contoso. com kun to mærker i domain name (contoso. kom.), dog ikke i stand til på decentralisering er active directory domæner:,,, der er en global suffiks søgning liste tildeles af koncernens politik., dns kunde ikke har både forældre suffikser til den primære dns suffiks check kasse udvalgt på dns regning i avancerede tcp /ip indstillinger til ipv4 eller ipv6 internet protocol (tcp /ip) egenskaber hos en kunde, edb - netværk forbindelse, som vist i figur 2.forældre suffikser er opnået ved decentralisering.,,,,,, figur 2, tidligere versioner af vinduer har en effektiv decentralisering niveau to.hvad er nyt i windows server - 2008 r2 er, at du nu kan fastsætte deres egne beføjelser, som giver dig kontrol over den organisatoriske grænser i en aktiv directory domain, når kunder forsøge at løse navne på dette område.du kan kommissionen ved hjælp af koncernens politik, som vist i figur 3 nedenfor (computersystem. politikker. administrative modeller (net) dns klient,.,,,,, figur 3, dns cache - lager,,, jeg låser windows server - 2008 r2 gør dig i stand til at kontrollere evne til at træde i stedet for oplysninger, der er indeholdt i dns lager.når dns cache - er tændt, dns - server vil ikke tillade skjult optegnelser til overskrevet for hele tiden at leve (ttl) værdi.dette hjælper med at beskytte deres dns - server fra cache - forgiftning.du kan også vælge de indstillinger, der anvendes til cache -.,, når en dns - server konfigureret til at udføre recursion modtager en dns anmodning, depoter resultaterne af dns spørgsmål, før det når oplysningerne til den maskine, der sendte anmodningen.som alle caching løsninger, hvis mål er at muliggøre dns - server til at give oplysninger fra det lager med efterfølgende anmodninger, således at det ikke behøver at tage tid på at gentage det spørgsmål.den dns - server holder oplysningerne i dns - server cache for en periode, som defineret i ttl på denne ressource.det er dog muligt for oplysninger i cache er overskrevet, hvis nye oplysninger om, at ressourcerne er modtaget af dns - server.et scenario, hvor dette kan ske, er, når en angriber forsøg på at forgifte din dns lager.hvis han er vellykket, forgiftet cache mod falsk information til kunder og sende kunderne dns - ejet af angriberen.,, cache - er konfigureret som en procentdel af den ttl.hvis for eksempel de cache - værdi er fastsat til 25, så dns - server vil ikke træde i stedet for en skjult optagelse, indtil 25% af tiden defineret af ttl for ressource har vedtaget.standardværdien er 100, hvilket betyder, at hele ttl skal passere, før de skjult plade kan ajourføres.den cache - værdi er lagret i, cachelockingpercent, register nøgle.hvis registret nøgle, ikke er til stede, så dns - server vil bruge misligholdelse cache - værdi på 100.den foretrukne metode til konfigureringen af de cache - værdi er den, dnscmd, kommando linjen værktøj., et eksempel på, hvordan at konfigurere cache - ses i figur 4 nedenfor.den procentvise værdi kan variere fra 0 til 100.,,,,, figur 4,,, svømmer i windows server - 2008 r2 dns sokkel pool,,, så du kan ikke svømme i en stikkontakt pool.men hvad du kan gøre med windows server - 2008 r2 dns sokkel pool er, at dns - server at bruge kilde havn randomisering ved udstedelse af dns forespørgsler.hvorfor ville du gøre det?fordi kilden havn randomisering giver beskyttelse mod visse former for cache forgiftning angreb som dem, der er beskrevet herover.den første fastsættelse, omfattede en standardindstilling, men med windows server - 2008 r2, du kan vælge, sokkel pool indstillinger.,, kilde havn randomisering beskytter mod dns cache forgiftning angreb.med kilden havn randomisering, dns - server vil vælger en kilde havn fra en pulje af tilgængelige muffer, at det åbner, når de går.dette hjælper til at undgå en unauthenticated fjerntliggende angriber fra at sende specielt udformet svar på dns anmodninger med henblik på at forgifte dns cache og sender trafik til steder, der er under kontrol af en overfaldsmand.,, tidligere versioner af vinduerne dns - server, der anvendes en forudsigelig indsamling af kilde havne ved udstedelse af dns forespørgsel anmodninger.med den nye dns sokkel pool, dns - server vil bruge en tilfældig havn antal udvalgte fra stikkontakten pool.det gør det meget vanskeligere for en mand at gætte kilden havn i en dns forespørgsel.for yderligere at modarbejde angriberen, en tilfældig transaktion id er tilføjet til blanding, hvilket gør det endnu vanskeligere at gennemføre cache forgiftning angreb.,, stikkontakten pool starter med en misligholdelse af 2500 - dåser.men hvis du vil gøre det endnu sværere for dem, kan de øge den op til en værdi af 10 000.mere muffer, du har til rådighed i poolen, desto sværere bliver det at gætte, hvor stikket skal anvendes, så frustrerende cache forgiftning angriber.på den anden side, kan du få den pool værdi for at være nul.i det tilfælde, at du ender med én sokkel værdi, som vil blive anvendt til dns forespørgsler, der er noget, du ikke har lyst til.du kan selv få bestemte havne, udelukkes fra poolen.,, som dns cache træk, du få stikket pool med, dnscmd, værktøj.nedenstående figur viser et eksempel ved hjælp af standardværdierne.,,,,, figur 5,,,,,,,, i denne artikel, vi gik over adskillige nye elementer i windows server - 2008 r2 - server og windows 7 dns klient om at øge sikkerheden og udførelsen af deres dns infrastruktur.kombinationen af dnssec, bedre kontrol over dns decentralisering, sikkerhed, forbedringer af dns cache og dns sokkel samle alle er tvingende grunde til at opgradere deres dns - windows server - 2008 r2.,