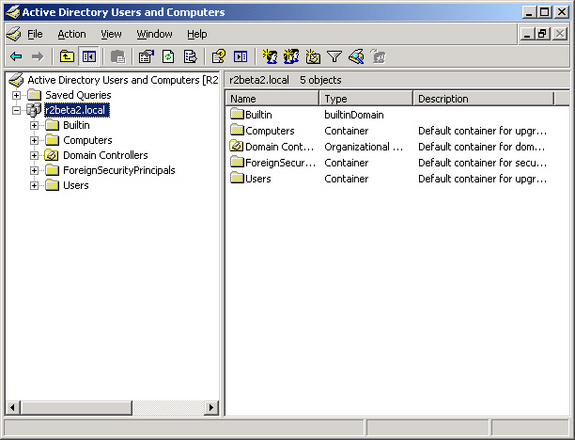

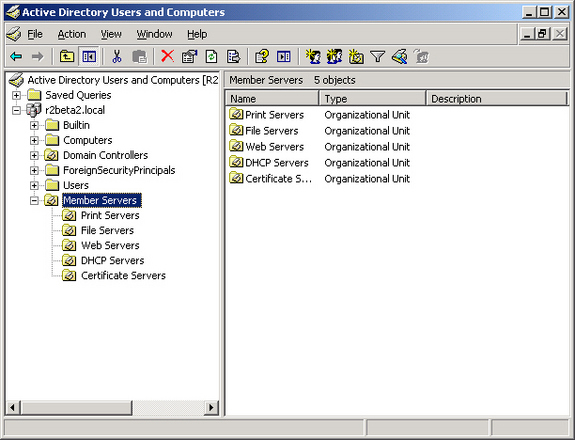

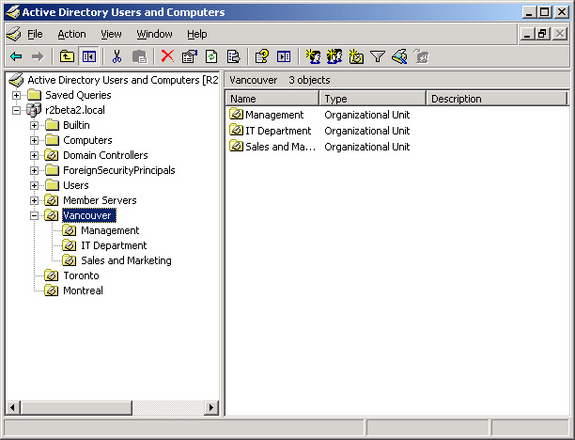

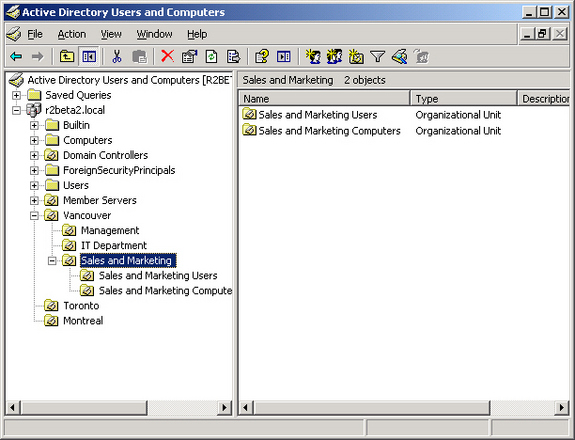

,,,, nederste linje med koncernens politik er, at det er kun så god som din active directory design.hvis du har gennemført deres steder, områder og ændring i den forkerte vej, gruppe politik vil være vanskelige at anvende og løse problemer.det første trin i planlægningen af, hvordan du vil gennemføre koncernens politik for deres netværk er at planlægge, hvordan du vil gennemføre aktive over sig selv.disse planer omfatter beslutninger om: hvor mange skove, du vil sende en eller flere)?hvor mange område træer?vil der være barn områder?hvilken slags ou struktur vil hvert domæne?og så videre.hver af disse beslutninger skal altid gøres ved at stille spørgsmålet: hvad vil min beslutning har indvirkning på, hvordan gruppen politik gennemføres i min virksomhed?lad os se på nogle retningslinjer, som kan hjælpe dig, design active directory effektivt for så vidt angår gruppe politik.,, k.i.s.s., den første og indlysende princip er at "holde det enkelt, dumme!"eller" k.i.s.s. "i forbindelse med koncernens politik planlægning, det betyder to ting:,, hvis et enkelt område vil opfylde behovene i din virksomhed, skal kun bruge ét område.grunden er ganske enkelt, at antallet af koncernens politik genstande (gpos) vil det være nødvendigt at skabe er omtrent proportional med antallet af områder, du har i din skov.for samtidig med, at en gpo opholder sig i et område i en beholder (domæne, sted eller ou) i et andet område vil reducere antallet af gpos, du har brug for at anvende, kan det have en betydelig præstation indflydelse og burde ikke normalt ske.hold din ou struktur relativt enkel, f.eks. to eller tre niveauer af udvalget på de fleste.årsagen er lignende her, hvorfor du skal holde din række områder så lavt som muligt: administrative omkostninger.,,, - - så lad os sige, du begynder din active directory design, ved at du vil os et enkelt område (se figur 1) med to eller måske tre niveauer af forskellige inden for det.det er et godt sted at starte.hvad er det næste?,,,,,, figur 1, kun har ét område, hvis det er muligt, server vedrørende, koncernens politik er ikke kun for forvaltningen af desktop - pc 'er; det er også god til at lukke servere for at sikre, at de er sikre og fungerer ordentligt.og servere mener jeg både medlem servere (der omfatter filservere, printservere, webserver, dhcp - servere, osv.) og domænecontrollere.den bedste måde at lukke domænecontrollere, er at efterlade dem i et default domænecontrollere ou og skabe et gpo knyttet til dig.der er to måder, du kan gøre det her:,,, få indstillingerne i default domænecontrollere politik., skabe en ny gpo og knytte den til domænecontrollere ou, og få det.,,, som udgangspunkt er bedre?nogle eksperter anbefaler, at misligholdelse gpo uberørt og skabe en ny gpo og flytte den til toppen af forbindelsen til gpos knyttet til dig.den måde, hvis noget går galt siden du har i det mindste din misligholdelse gpo på plads og uberørt.på den anden side, hvis du løber den nye sikkerhedsversion troldmand (scw) af windows server - 2003 service - pakning 1 på et område registeransvarlige, ud over andre forandringer, der vil ændre nogle indstillinger i default domænecontrollere politik at gøre dit domæne registeransvarlige mere sikre.så enten tilgang virker fint, men personligt foretrækker jeg den anden metode.,, hvad med din medlem servere?det her er klar over, at de forskellige medlemsstater server roller er grundlæggende forskellige fra en baseline (gradvist har ingen rolle) medlem server.så en god tilgang er at skabe et højt niveau af medlemsstaternes servere dig og så under det tilføje yderligere bør for hver rolle (figur 2):,,,,,, figur 2:, ou struktur for eu - servere.,,, en fordel ved denne metode er, at de nu kan skabe en baseline - medlem - servere gpo, der generelt sikrer ethvert medlem - server og knytte den til den pågældende servere dig.på den måde alle medlemsstaterne servere i barn bør automatisk vil arve denne politik.så du kan skabe en printservere gpo og forbinde dem med printservere de, en filservere gpo og forbinde dem med filservere ou osv.disse forskellige gpos knyttet til barn bør i den medlemsstat, de kan anvendes til serveren gradvist harden sikkerhed for hver enkelt server rolle i de grundlæggende stramning, der er fastsat i den pågældende servere gpo.,,,, her er et tip:,, hvis du ønsker at vide mere om anvendelse af ovennævnte fremgangsmåde til at hærde servere med koncernens politik, læs windows server - 2003 sikkerhed vejledning, som er til rådighed fra microsoft downloade center.denne vejledning er fremragende forslag til, hvordan vi kan sikre forskellige server roller, og det er værd at pløje igennem næsten 300 sider af indhold.hvis du ikke har tid til at læse hele vejledning, tjek min blog itreader.net og klik - koncernens politik under emner, og du vil finde en masse nyttige oplysninger, som jeg har hentet fra min egen behandling af vejledning samt andre microsofts ressourcer.,,, stationær og bruger vedrørende, ou struktur du plan for deres område kan afhænge af forskellige ting, herunder deres selskab org figur, kontorer, antallet af afdelinger og så videre.der er ingen hårdt til fælles bedste måde at udforme bør et område, men følgende tips kan hjælpe dig med at undgå problemer i fremtiden, når du begynder at skabe gpos for at låse for brugerne og deres desktopcomputere.,, for det første, du skal kun skabe et kontor, hvis der ikke er nogen tvingende grund til at eksistere.for eksempel, hvis brugerne i salg, markedsføring og reference tjenestegrene, alle har samme behov for så vidt angår sikkerhed går, gruppe deres konti i en enkelt ou i stedet for tre.så hvis salget brugere har en mindre forskel i sikkerhed krav fra de to andre afdelinger, kan du skabe og sammenhæng endnu en gpo til dig og bruge sikkerhed filtrering for at sikre kun medlemmer af gruppen har det gpo om salg, anvendelse.,, næste gang, du skal forsøge at skabe din adfærd i ministeriernes linjer snarere end geografiske placering.på den måde kan man sikre en mere effektiv anvendelse af delegation, når du har brug for den.hvis du skal have geografisk forskellige, gøre dem på højt plan vedrørende og skaber så barn bør under dem for hvert afsnit eller afdeling (figur 3):,,,,,, figur 3: et typisk ou struktur.,,, oprette separate udvalget for edb - regnskaber og brugerkonti (figur 4).på den måde kan man anvende særskilte pres for at lukke maskine indstillinger og bruger indstillinger.selvfølgelig, du kan opnå det samme ved at sætte sammen computer og brugerkonti i en enkelt ou, som forbinder to gpos til, at du og invaliderende maskinen indstillinger i ou og brugeren miljøer i de andre ud.men at holde din computer og brugerkonti i separate adfærd, vil gøre det lettere for dig at løse, da gruppen politik betyder ikke, hvad du havde forventet, og det gør fejl i konfigureringen politik mindre sandsynligt.,,,,,, figur 4, anvendes separate udvalget for edb - og brugerkonti.,,, også prøve at undgå at bruge blokering, håndhæves, loopback og andre metoder til ændring af misligholdelse - koncernens politik arv.det er, fordi brugen af disse forhold kan gøre det svært at løse, hvorfor gruppen politik ikke gør, hvad de agter at gøre det.hvis du finder ud af, at du skal bruge disse elementer i deres gruppe udformning af politikken, du har nok ikke som din active directory struktur er meget godt.en undtagelse fra denne regel er sikkerhed, filtrering, som er et magtfuldt værktøj, der kan bidrage til at gøre gpo rettet mod mere nøjagtige uden at komplicere design.jeg skal nok dække sikkerhed filtrering i en kommende artikel om windowsnetworking.com., endelig undgå at foretage ændringer i misligholdelse område politik.i stedet, at skabe en ny gpo og knytte den til området, og få dens indstillinger, som er nødvendig.men pas på, hvad du skal finde nogen gpo knyttet til et område, fordi alle miljøer du få vil være arvede, som edb - og brugerkonti i alle fire på dette område.så den moralske, så vidt muligt skabes politik på ou niveau og ikke på det område, og bruge område gpos kun for konfigureringen af hensyn til politik for dette område.,