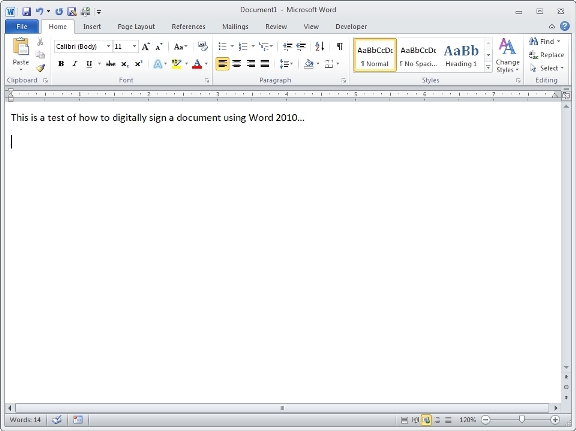

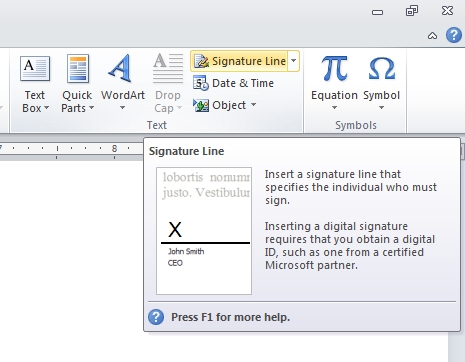

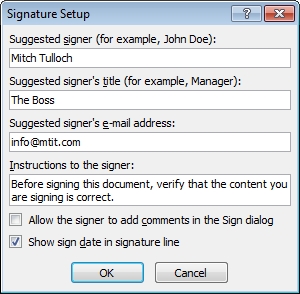

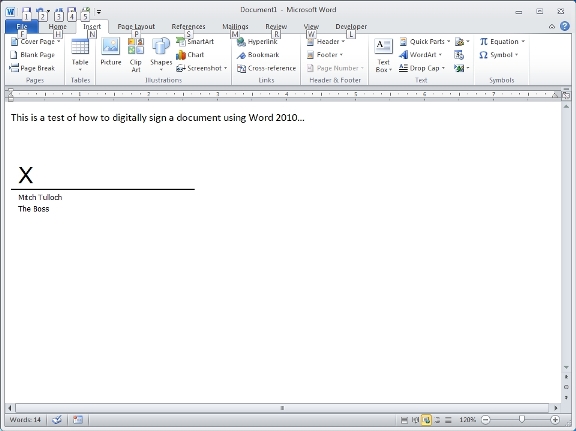

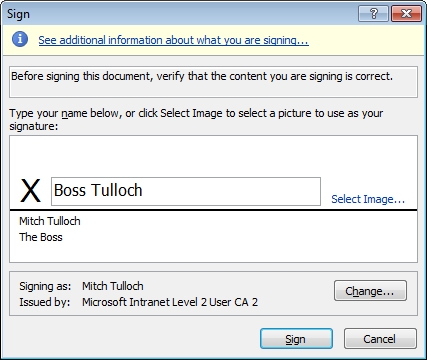

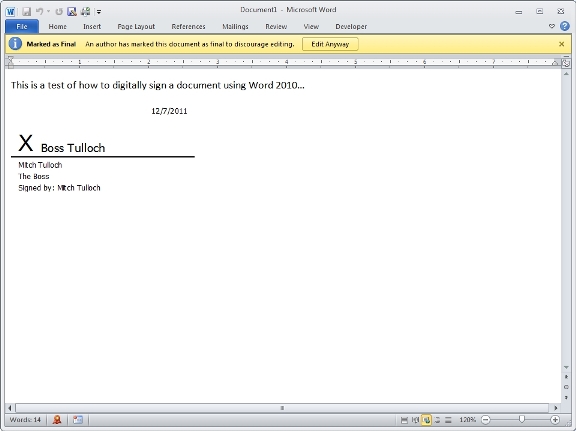

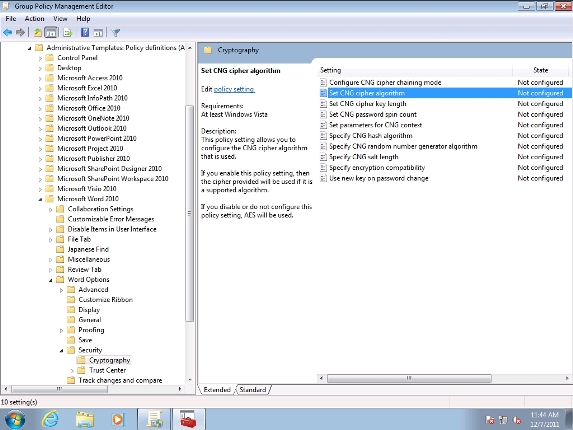

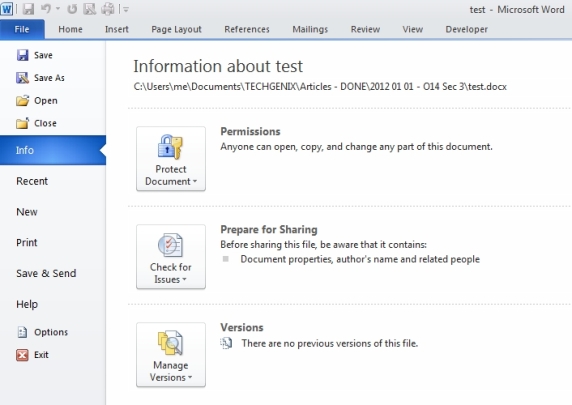

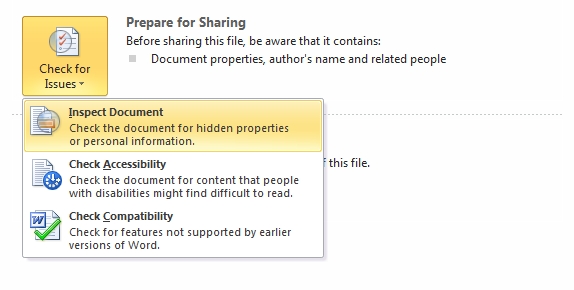

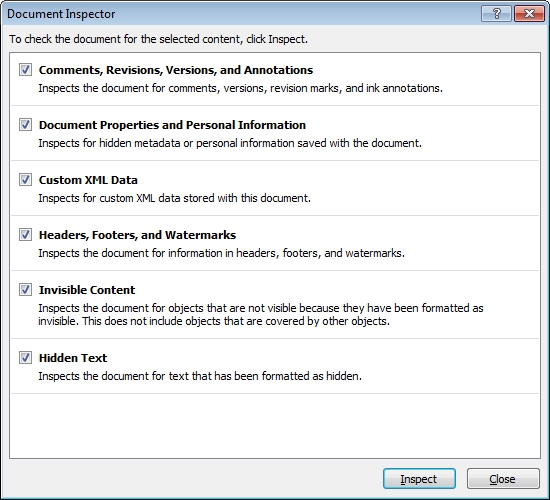

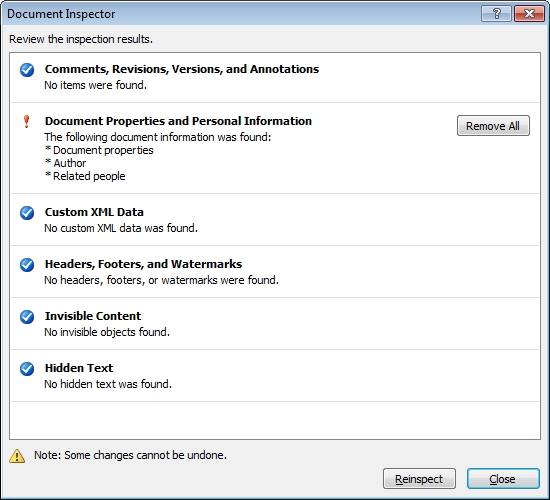

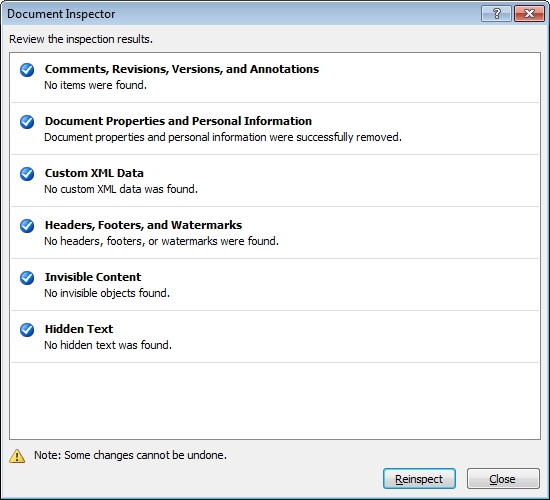

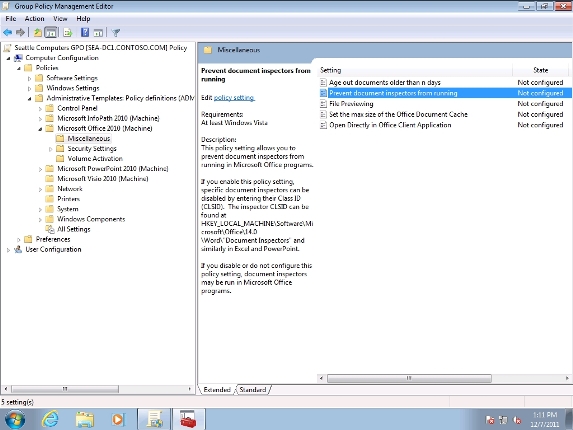

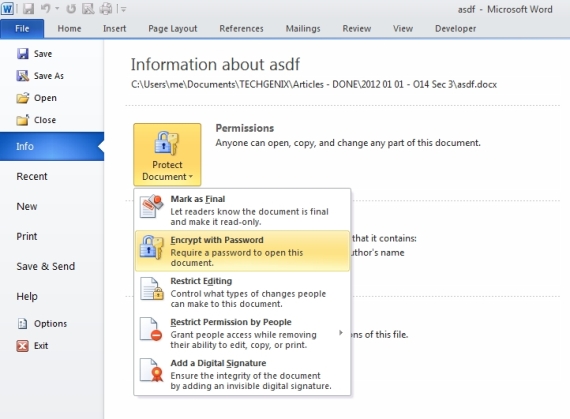

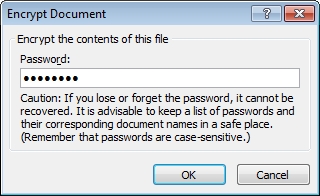

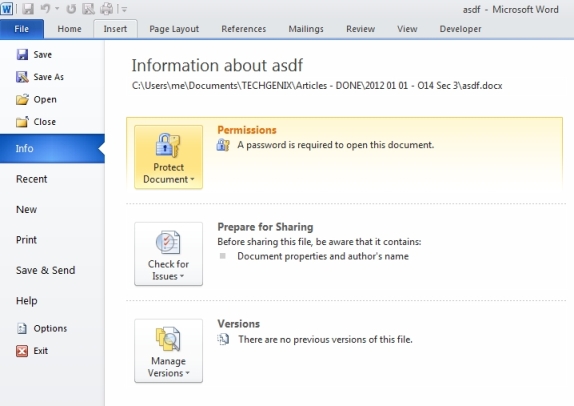

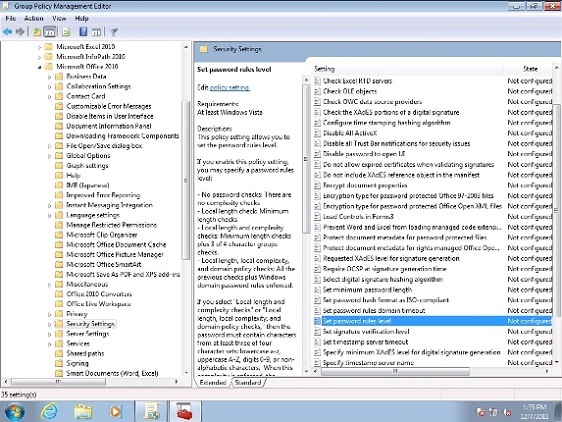

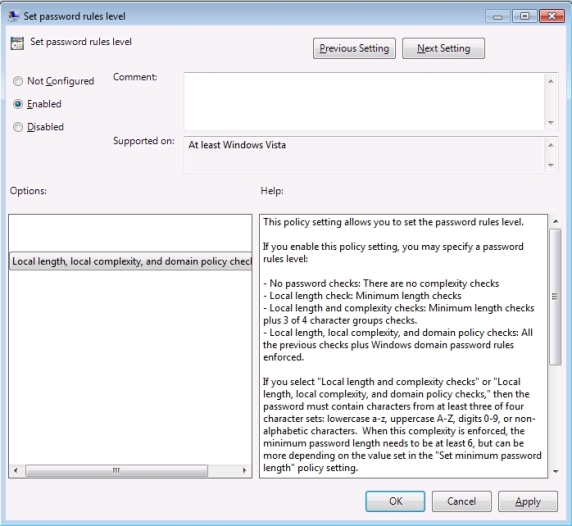

,,, in het eerste artikel van deze reeks we wordt beschreven hoe de veiligheid wordt versterkt door Microsoft Office in 2010 op twee manieren: door het gebruik van nieuwe technologieën voor de vermindering van de dreiging te bestrijden, en door de toevoeging van de nieuwe functies voor de Controle van de informatie stroom.De eerste en de tweede passage en beschrijft de drie nieuwe bedreigingen het verlichten van technologie gevonden in het kantoor van 2010.Alle drie de bedreigingen om technologie kantoor verificatie van documenten (V), onder bescherming van de standpunten en betrouwbare documentatie.,, in dit derde artikel zullen we kijken naar een paar van de functie; in 2010 wordt versterkt, zodat de ondernemingen een betere controle van commercieel gevoelige informatie.Drie informatie - controle, en we zullen zien:;,,, de verbetering van de digitale handtekeningen en encryptie, inspecteur, dat gebaseerd is op het gebied van documenten, het wachtwoord, wachtwoord en de handhaving van de wet, de verbetering van de digitale handtekeningen en encryptie, versterkt en verbeterd in 2010 in vergelijking met de vorige versie van het Bureau.Een van de belangrijkste verbeteringen op dit gebied, met inbegrip van:,, voor de volgende generatie van steun cryptoapi (CNG) met inbegrip van versleuteling aes, des, 3des, DESX, 3des_112 en 2, ter ondersteuning van de hasj gebruikt, Md, md5, SHA - 1, ripemd-128, RIPEMD-160, sha256, SHA384 en certificering, op basis van de boodschap sha512. Code (MAC) - steun voor onderhoud van de kantoren van de integriteit van de gegevens te gebruiken.,, 128 bit aes - als de standaard versleuteling, wachtwoord kantoor openxml documenten beschermd. Docx en xlsx dossier.,,,,,, noot: om ervoor te zorgen dat De achterwaartse compatibiliteit en het kantoor nog steeds gebruik van traditionele methoden in 2010 documenten zoals encryptie binaire Office doc,.,, - en documentatie - algoritme.De steun door het kantoor van 2010 ook met steun van 2007.Dit is niet alleen om ervoor te zorgen dat de interoperabiliteit, maar ook kunnen helpen de migratie van 2007 - 2010.,, de digitale handtekening is versterkt, in verschillende opzichten, met inbegrip van het Bureau: 2010, om ervoor te zorgen dat de handtekening, de tijdstempel, nog steeds van kracht is, zelfs voor de ondertekening van het document het certificaat is verstreken, de ondersteuning van de gebruikers, de digitale handtekening. Ook worden vereenvoudigd dossier worden beschreven in de volgende afdeling.,,,,,, noot: het gebruik van de documenten ondertekend in 2010 en van 2007 geen gebruik kunnen maken van 2003, de eindgebruiker ervaring gecontroleerd., de digitale handtekeningen en encryptie versleuteling van werk, verbetering van de ondertekening, onder de motorkap, documenten van de taak.Het gebruik van het woord van de digitale documenten, ondertekend in 2010 maatregelen in principe, ja.Het begin van een document te ondertekenen. Docx:,,,,,, figuur 1: digitaal ondertekende documenten van het gebruik van het woord 2010, stap 1, klik op opnemen met de tekst van de handtekening van de controle: etikettering,,,,,, grafiek 2: de digitale handtekening van documenten van het gebruik van het woord 2010 stap 2, in uw naam en andere informatie in de de ondertekening van de instellingen de dialoog:,,,,,, grafiek 3: gebruik van het woord 2010 digitaal ondertekende documenten, stap 3, na de vaststelling van de documenten op, je ziet er als volgt uit:,,,,,, figuur 4: de digitale handtekening van het gebruik van het woord 2010 documenten van stap 4.,, nu op de handtekening in de bovenstaande schema 's.Deze open dialoog "symbool", je naam is als volgt:,,, grafiek 5: de digitale handtekening stappen 2010 met 5 woorden.Het uiteindelijke resultaat ziet er als volgt uit:,,,,,, grafiek 6: digitaal ondertekende documenten van het gebruik van het woord 2010, 6 stap, de toewijzing van digitale handtekeningen en encryptie, opties, administrateur, voor uw organisatie van de beheerder, kun je de groep strategie voor digitale handtekeningen en encryptie... Hoe de uiteindelijke gebruikers van de werken.Zoals aangegeven in figuur 7, zoals vele verschillende beleid wordt de toewijzing van het beheer van de gebruikers, in 2010, de veiligheid van Microsoft model, het woord \\ wachtwoord: grafiek 7:,, groep van instellingen voor 2010 van de configuratie van het woord - optie, zie in dit verband.Bijvoorbeeld, de controle van de documenten in het dossier kunnen andere vormen van verborgen inhoud, en dus kan de gebruiker in delen of de afgifte van documenten om ervoor te zorgen dat niet gebeurd bij de informatie lekken.Een tijdperk van de aandacht voor de bescherming van de persoonlijke levenssfeer en de wetgeving meer en meer persoonlijke identificeerbare gegevens (PII). Deze nieuwe functie is welkom nieuws.,, de eindgebruiker ervaring document inspecteur, controle van de documenten kan worden door een eerste opening van de achtergrond van mening kiezen uit het dossier informatie, met een lint:,,,,, grafiek 8: achtergrond het zien van dit document, de informatie moet worden geschrapt, in de kaart. En boven in de problemen, de controle op, dat dit dossier bevat het document de eigenschappen, zoals de naam van de auteur.In de aankondiging van de documenten die voor de meeste ondernemingen zijn, dat de gebruikers geschrapt uit het document van deze persoonlijke informatie.Om dit te bereiken, op de problemen onderzoeken, zoals figuur 9: het gebruik van documenten, stap 1 inspecteur het opruimen van een woord, nu kiezen voor het controleren van documenten. De inspecteur: een dossier openen, stap 2, figuur 10: met het onderzoek van het dossier van de knop om te controleren of de inhoud van de geselecteerde soorten in het document, Figuur 11: het gebruik van documenten, inspecteur. Het opruimen van een woord van documenten voor het schrappen van de ongewenste informatie, klik verwijdert alle '- knop.Controleer de documenten waaruit blijkt dat de bestanden met succes verwijderd:,,,,, figuur 12, controle van de documenten werd met succes voor het schoonmaken van documenten, het profiel, de inspecteurs, de beheerder van opties, lijkt slechts een fractie configuratie voor elk woord 2010 documenten Checker, Excel - 2010 en 2010.De groep strategie getuigt van de strategie, die in de computer... En Microsoft Office 2010 (machines) en diverse als volgt:,,,, figuur 13: groep van instellingen - documenten controleren.In de vorige versie van het kantoor voor 2007, de sleutel van de documenten - bescherming van die code is dus het wachtwoord, hoe langer de sterke sleutel als gebruikers willen wijzen één karakter wachtwoorden, niets houdt ze tegen om dat te doen.Het nieuwe kantoor is de toewijzing voor 2010 van de capaciteit van het Bureau van de beheerder, de code voor de bescherming van de catalogus van documenten moeten in overeenstemming zijn met de activiteiten van de strategie paswoord.Met andere woorden, als de gebruikers voor het gebruik van een karakter wachtwoord log in op hun computer, zullen zij ook moet een specifiek karakter van de code, als ze het proberen en wachtwoord bescherming van de bestanden, de eindgebruiker ervaring., dat gebaseerd is op het gebied van de tenuitvoerlegging van het wachtwoord, wachtwoord bescherming van documenten, de eindgebruiker ervaring heeft in 2010 te vereenvoudigen.Een woord van documenten, open de achtergrond bekijken en te kiezen voor de bescherming van de controle van de documenten, en de keuze van de versleutelde code:,,, figuur 14: bescherming van documenten, stap 1. Gebruik woorden in 2010 2010. Wil je het wachtwoord: gecodeerde bestanden, grafiek 15:, stap 2 wachtwoord Bescherming van documenten is nu open moet dat. DOCUMENTEN: documenten zijn wachtwoord, wachtwoord, administrateur optie is gebaseerd op de handhaving van het Bureau 2010 gebruikers.Dit is code belangrijke beleid van de hiërarchie van de regels:,,,,, grafiek 17: op basis van wachtwoorden, waardoor op het gebied van de handhaving van het beleid, om op basis van het wachtwoord. Op het gebied van de handhaving van de opening van deze strategie, het opzetten en die en die voor de Lokale lengte van dingen, lokale complexiteit, en de regio strategie &rdquo zoals inspectie; hieronder aangegeven:,,,,, grafiek 18: op basis van wachtwoorden, waardoor op het gebied van de handhaving van het beleid (detail).,, nu, wanneer een gebruiker om gebruik te maken van een bestand met een wachtwoord, wachtwoord geprobeerd contact op te nemen met de uitvoering van het gebied voor de verwerking van de strategie.Maar als er geen gebied voor de verwerking tot het lokale kantoor gebruikt, de duur en de complexiteit van de andere groep van instellingen die worden gebruikt in het bijzijn van nummers.,, conclusies, en in een reeks van drie artikelen die voor de veiligheid en de bescherming van de persoonlijke levenssfeer in 2010, zoals het gebruik van een Overzicht van de taken van het gebruik en het beheer van hun groep, de strategie.De veiligheid en de bescherming van de persoonlijke levenssfeer in 2010 de functie van meer informatie, in de bibliotheek, zie artikel Technet.