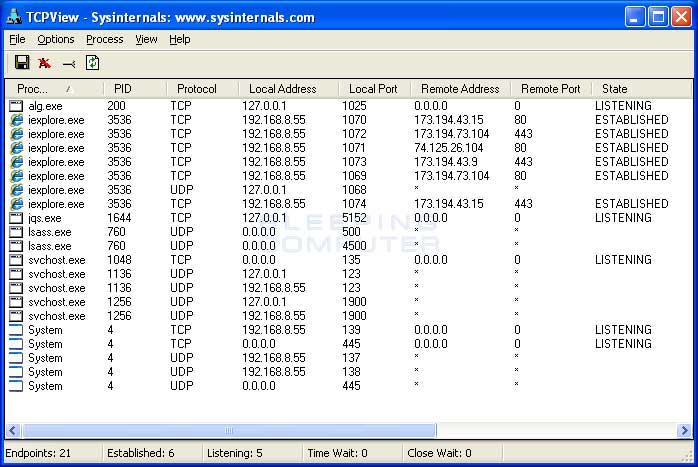

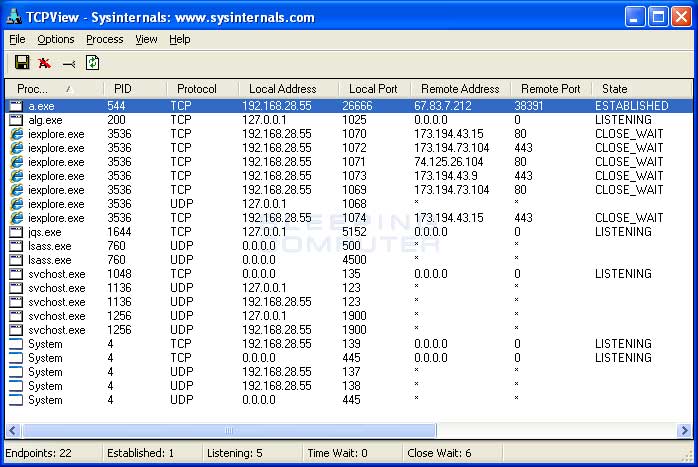

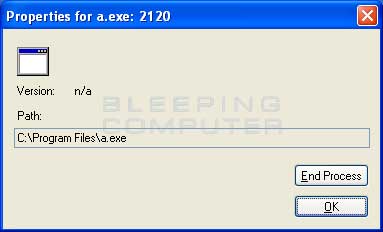

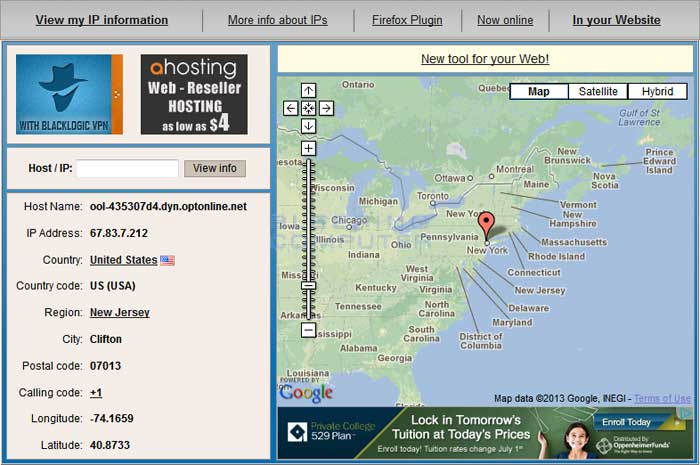

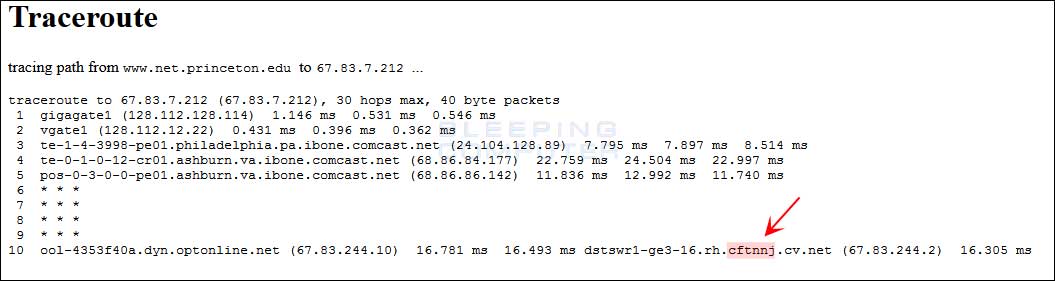

,,, ingevoerd, heb je ooit worden aangesloten op je computer, er gebeuren vreemde dingen?Een CD - rom zelf, je muis zelf, de afsluiting van de procedure geen enkele fout, of uw printer te drukken zonder?Als dit gebeurt, de eerste ideeën, kan je in je hoofd is, iemand die je de computer hacken, en met je spelen.En dan voel je je een beetje het punt van woede, angst, omdat er mensen zijn die een schending van je persoonlijke ruimte, zonder jouw toestemming, kan de toegang tot de persoonsgegevens van je.In deze tijden, niet in paniek raken deze handleiding zal laten zien wat je kan helpen om de hackers en wat ze te melden aan de autoriteiten. Als je de computer gehackt en hackers zijn voorzien van een paard van Troje of toegang op afstand, rat, zodat ze in de toekomst kan worden verkregen.Het paard van Troje zal op een TCP of UDP port, wacht op de gebruikers zijn verbonden.Als de afstand tussen hun gebruikers, zal een volledige toegang tot de computers, en toegang tot documenten, procedures en een screenshot, kan uw netwerk van CAM, en is een Hacker, maar ze zijn kwetsbaar, omdat we gebruik kunnen maken van het programma, om ons te laten zien dat de intellectuele - eigendomsrechten in verband met het Adres, de gebruiker.Dit adres kunnen worden gebruikt voor het vinden van hun geografische ligging, misschien is ze uit hun computer logins, en de identiteit van de aanwijzing van hun gastheer.Dan kunnen we het gebruik van deze informatie aan de autoriteiten of instanties van dit verslag.De eerste stap is om een deel van je leren om gebruik te maken van een instrument dat tcpview controleer uw computer en de verbinding tussen de,,.,, het gebruik van software in de ramen kijken wie dat is aangesloten op de computer,,, tcpview ramen kan je alle huidige TCP /IP - netwerk met je computer een krachtig instrument.Bijna alle hackers gedrag op het internet, kunt u gebruik maken van het pakket snel gevonden op de computer aangesloten op je computer.Het gebruik van software download het volgende standpunt en het behoud van op tafel:,, banden, pak het downloaden van software, het vinden van een Hacker kan worden aangesloten op de computer, die tcpview en aanvaarding van de licentie - overeenkomsten.Je zal nu een pagina 's, blijk te geven van alle activiteiten van TCP /IP - in verband met de computer.Als er een verafgelegen gebruikers gelijktijdig met je computer, en dan tcpview zullen hun verbinding en het IP - adres van de verbinding, wanneer gebruik wordt gemaakt van programmatuur moet uitschakelen om het adres van kenmerken als we willen zien in verband met het IP - adres.Om dit te doen, wanneer het pakket geopend, klik, de selectie, de menu 's en de afschaffing van de analytische, adres,.Nu, pak de software geïnstalleerd wordt, laat' zie het pakket werk naar tcpview blijkt dat alleen legaal in verband met de foto 's, noot:,, onthoud, er zijn veel juridische procedures zal legaal in verband met de computer.Bijvoorbeeld, als je naar een web browser, je foto 's downloaden, reclame, javascript uit alle delen van de wereld, en andere toepassingen.Dus, als je het nieuws webbrowser, procedures of andere aan Internet gerelateerde programma 's, heb je de laatste tijd gebruiken, je moet niet bezorgd.En, als je kan, uit de foto 's gezien, het enige programma, dat een van de programma' s in verband met het Internet Explorer.Als het Internet Explorer is in de afgelopen 5 tot 10 minuten, en dan deze die legaal zijn verbonden, door verschillende websites.Naar de staat in het kader van de programma 's lijkt legaal zijn raam, dus ze kunnen worden genegeerd.Maar je moet de veiligheid, moeten regelmatig controles van alle procedures voor de controle op het pad door het dubbele '.Dit opent een kleine doos, om je te laten zien dat de weg kan worden uitgevoerd.Als het programma, in voorkomend geval, dan ben je al bewezen dat deze zijn wettige procedures nu, laten we' s zei dat je met je computer - en CD - rom 's zelf.Dit is een beetje vreemd, je moet beginnen met tcpview kijken naar de verbinding.,, aandacht, alstublieft, een IP - adres van deze handleiding is helemaal fictie, geen schadelijke activiteiten op een computer.Kun je op het scherm dat vreemde connecties?We zien dat de oprichting van het internet browser in verband met de verschillende ontvangende, maar als je hem onlangs nog gebruikt, dan is dat normaal.Op het hoogste niveau, maar is een vreemde staat bekend als a.exe verband vastgesteld op afstand, het IP - adres, 67.83.7.212, en luisteren naar de haven, 26666,.Als je het niet erkennen van programma 's of afgelegen adres, dan moet je onmiddellijk wordt verdacht.De volgende stap is kijken of er gebruik van de haven van een juridische procedure.Door te kijken naar de Wikipedia pagina 's, vinden we dat er geen juridische procedure toegewezen aan de 26666, de haven.Als je je zorgen maakt, je zag een verdachte die je moet schrijven in het kader van deze procedure, de naam van de locatie van het dossier, en de gebruikers IP - adres' zo kan je later.Misschien wil je in het geval dat een screenshot, je moet het gezag.Tot slot, we namen op deze procedure, om te kijken of het standpunt dat directe opslag, en het is in de programma 's dossier,,,,, de uitvoering van de programma' s moeten worden opgeslagen in het dossier niet rechtstreeks, dus het is een beschrijving van de omstandigheden van een sterkere, dit is niet een juridische procedure, iemand toegang tot je computer zonder uw toestemming.Met het oog op de veiligheid, je moet er een einde aan te maken, zodat niet langer verbonden met een computer Hacker.Nu, je weet dat er iemand naar je computer zonder jouw toestemming, je moet naar het volgende hoofdstuk te leren hoe we net de verzamelde informatie te gebruiken, en we volgen, de aanwijzingen te volgen de Hacker, nu, weet je het adres van de Hacker, je kan het gebruiken om ze op te sporen.Het eerste wat je moet doen is de gebruikers toegang tot een algemene geografische ligging.Dit kan het gebruik van geoiptool website.Als je op de site, in wat je ziet is aangesloten op de computer op afstand van de intellectuele eigendom van de gebruikers van het adres.Geoiptool blijk zal geven van het IP - adres van de algemene positie zoals hieronder aangegeven,,,,,, je kunt zien op de foto 's, aangesloten op je computer het IP - adres is van New Jersey clifton, in de Verenigde Staten, helaas, meer informatie onjuist is, dus we gaan met een andere instrumenten Wat geoiptool bevestigd dat dat bedrag.Verscheidene programma 's is een afdruk van uw computer en de uitrusting van alle tussen de gastheer.De aanbieders van internetdiensten meestal aan de gastheer van geografische benamingen van de apparatuur, kunnen we meer aanwijzingen van het IP - adres van de locatie, gebruik je kan naar de plaats op de website: http://www.net.princeton.edu/traceroute.html.Eenmaal in de Hacker - adres, en daarna, knopje.Een route vinden dat proces kan lang duren, dus misschien moet je 5 - 10 minuten, doe iets, kom dan terug en de resultaten van de controles.Moet je zien, na voltooiing van de output die vergelijkbaar is met de hieronder gegeven.,,,,, dat de laatste plaats en voor de in deel heb ik gewezen op de gastheer.Volgens de informatie die wij hebben ontvangen geoiptool, die bevestigt dat de IP - adressen behoort waarschijnlijk tot de clifton, New Jersey, in een echt voorbeeld, maar het is niet altijd makkelijk te vinden van een IP - adres van de locatie op afstand.In dit geval is je beste kans en misbruik van de ISP - sector, heeft een IP - adres, laat ze weten wat er gebeurd is.Meestal zijn ze aan de Hacker gewaarschuwd, als er geen andere dingen, ze maakt ze bang, ze zal het niet meer doen.Vinden de ISP 's heeft het IP - adres van de specifieke naam, je kan gaan zoeken http://whois.arin.net in vraag, in het IP - adres, op de voorpagina van de rechts op het veld.Deze lijst zal vinden en de aanbieders van internetdiensten, hebben specifieke adres, vaak met een e - mail, je contact kan opnemen.Als je van plan bent verslag van deze vaardigheden in de sector, moet je contact te vermijden met de ISP 's, eindelijk, iemand zonder toestemming toegang tot de computer kan een federale misdaad, dus als je zo bezorgd bent, kan je al deze gegevens te verzamelen, neem dan contact op met de lokale politie afdeling 39 van De&#netwerk van misdaad.Als je de politie niet dat de FBI zo kunt u contact opnemen met het Ministerie van criminele netwerken,.,,, wat je moet doen als je weet dat je hebt gehackt,,, als je weet dat je al gehackt, moet u onmiddellijk uw computer en' veiligheid maakt het niet weer kan gebeuren.Om dit te doen, de uitvoering van deze maatregelen: alle wachtwoorden veranderd, op je computer, je e - mails, en een bankrekening van de installatie van alle rekeningen, alle beschikbare Windows update.Hoe kan in deze handleiding te actualiseren, ramen, blijkt dat, als je de desktop, het gebruik van deze handleiding in de haven te veranderen: wijziging van de dienst of de desktop haven,,, de beschikbare Secunia werken met behulp van PSI - programma: hoe kwetsbaar de procedure gebruik te testen Secunia individuele software controleren (PSI), het gebruik van de netwerken, de firewall, of je computer.De aanval de beste route is een firewall, zoals persoonlijke router.Als je maar een computer en modem die rechtstreeks verband houden met het Internet op je computer, zorg er dan voor dat je de ramen de firewall, als je klaar bent met deze stappen, je computer veiliger.,,,,,, in de hoop dat de conclusies van de informatie in deze handleiding zal helpen je om je computer hacken van de controle het heeft.Echter, als de herziening van deze informatie is belangrijk, het is niet naar de conclusies van de veronderstelling dat elk van de oprichting van een onbekende en is een Hacker.In de meeste gevallen in verband met de tcpview zien dat jullie allemaal legaal, niets om je zorgen over te maken.Als je iets ziet er verdacht uit dingen, alsjeblieft, voor technische steun op de fora van ons vragen.Een van onze leden zal u helpen te bepalen of deze verbinding is wat je echt nodig hebt, dingen om je zorgen over te maken.