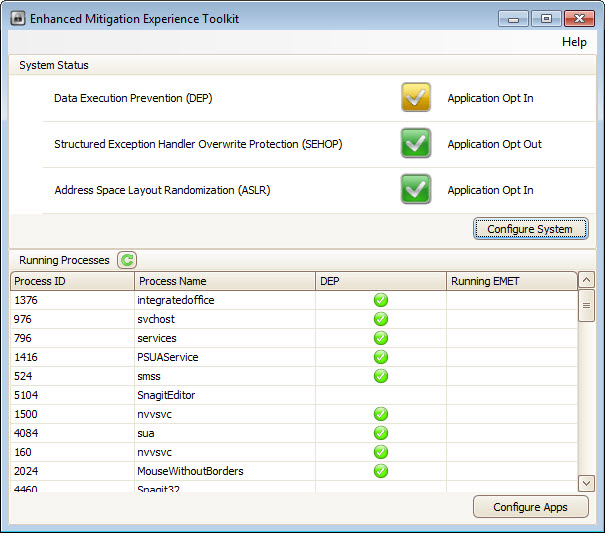

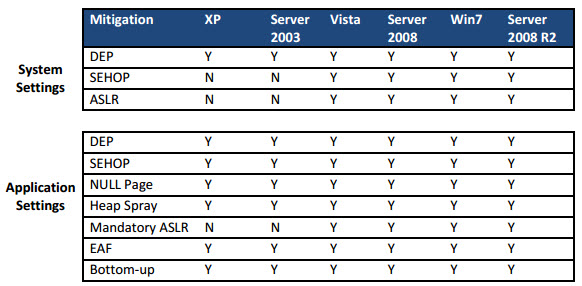

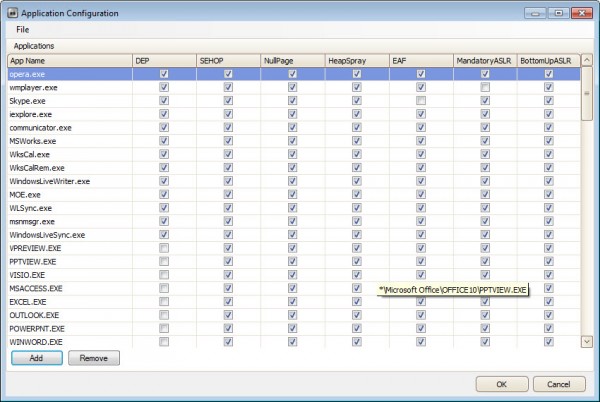

, for et par dage siden, jeg tog et kig på sehop (strukturerede undtagelse ikke træder i stedet for beskyttelse), et element, der er vinduer sikkerhed handicappede ved misligholdelse i vinduerne vista og windows 7, og gjorde det muligt i server produkter.sehop tilføjer en afbødende teknik til styresystemet for at forhindre dem i at udnytte software svagheder i systemet.det er i denne forbindelse en proaktiv forsvarsmekanisme, der beskytter mod visse unpatched sårbarheder. chris lønmodtager nævnt emet i bemærkningerne, microsoft værktøj, der lod dig få sehop og andre sikkerhedselementer i en grafisk brugergrænseflade. microsoft er forstærket af erfaring værktøjskasse kan downloades på den officielle downloade center.produktet er i overensstemmelse med alle de seneste udgaver af vinduer, herunder vinduer xp, vista og 7 samt arbejdsgruppeservere.nogle træk, kan imidlertid ikke være til rådighed i xp. programmet har en anmelder på systemet og en gui anvendelse, at du kan starte fra begyndelsen menu.,,, så du kan få følgende sikkerhedselementer på en række forskellige måder på system:,, data henrettelse forebyggelse (dep), strukturerede undtagelse kontaktperson træder i stedet for beskyttelse (sehop), adresse til layout randomisering (aslr), programmet viser systemets status for alle tre elementer og status for løbende processer på startkapital.træk kan enten være opt in - eller opt - out - muligheden for ansøgninger, med enkelte pr. proces indstillinger til rådighed samt. et klik på konfigurere systemet tilbyder at skifte mellem skik, vejledende og maksimale sikkerhed indstillinger.afhængigt af udvælgelsen, træk er enten ændrede sig i vores opt - out med skik at lade dig gøre udvælgelsen for hvert træk individuelt. i stedet for konfigureringen af sikkerhedsforanstaltninger på globalt plan, kan du i stedet konfigurere dem på en pr - processen - niveau i stedet for.klik på konfigurere apps i hovedsagen vindue giver dem muligheder for at få programmet executables individuelt.yderligere muligheder der findes her: null side, din spray, sr, bottom - up, vinduer, 64 bit - brugere er nødt til at konstatere, at visse elementer er kun til rådighed for 32 - bit - tal processer og ikke på 64 bit processer ved deres system.den emet brugervejledning giver oplysninger om de disponible risikobegrænsende teknikker, du finder det i programmet adresseregister for systemet. bemærk, at tilsætning af processer for at ansøgningen kan have negative virkninger på stabiliteten.mens de fleste arbejder fint, nogle kan sove eller ikke i alle, efter at du har gjort det muligt for visse sikkerhedselementer i emet.den emet støtte forum kan hjælpe her. når det kommer til processer til at tilføje, at det er bedst at se på processer, der angribes, oftere end andre.kan du så komme op med en liste over plugins som java eller flash, webbrowsere, adobe produkter, microsoft office og andre højtstående profil programmer, som de ønsker at tilføje, at emet.,,, emet. desuden skibe med tre beskyttelse profiler, som du finder i programmet register under udstationeringen.de kan importeres til emet under fil > import i ansøgningen konfiguration vindue.her er det også muligt at eksportere den nuværende sikkerheds - konfiguration, der kan være til hjælp, hvis du ønsker at anvende den samme beskyttelse for andre systemer.system administratorer kan bruge gruppen politik eller system center konfiguration manager at indsætte, organisere og overvåge emet anlæg i virksomheden miljøer. undersøgelser har vist, at emet kan beskytte systemet mod sårbarheder, der ellers kunne udnyttes af angreb og malware., afsluttende ord, emet er en fremragende sikkerhed redskab, som de kan udnytte let på en enkelt pc eller gennem et netværk af computere.du vil tilbringe lidt tid konfigureringen og afprøvning af processer, men når det er væk, har du ekstra beskyttelse til deres system, der automatisk afbøder flere populære angreb former.